Recomendación: Antes de preceder, si no esta familiarizado con la electrónica básica y sus componentes es mejor que no intente reparar una fuente porque puede ocasionar un daño mayor o tal vez puede leccionarse o electrocutarse.

Elementos o Herramientas necesarias:

1.- Multimetro o "Tester"

2.- Transformador 220V-220V o 110V-110V1.- Multimetro o "Tester"

3.- Lampara serie 100w.

4.- Soldador o cautin aproximadamente de 40w.5.- Estaño y demás elementos para desoldar y soldar n(estractor de soldadura)

5. Destornillador o desarmador de estrella o plano4.- Soldador o cautin aproximadamente de 40w.5.- Estaño y demás elementos para desoldar y soldar n(estractor de soldadura)

6. Pinzas de corte.

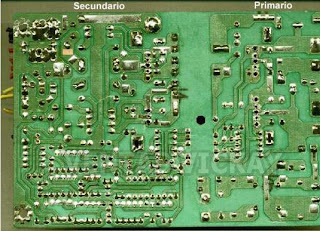

Estimados colegas, en esta nota les doy algunas recomendaciones y consejos, basados en mi propia experiencia, en la reparación de fuentes de computadoras PC.Las fotografías muestran una fuente de PC sin los correspondientes transistores de la etapa primaria y los rectificadores de la sección secundaria de la misma.

La sección primaria es donde se encuentra la entrada de CA de red eléctrica, los diodos rectificadores, filtros y demás componentes de esa etapa.La sección secundaria es donde se encuentran todos los componentes necesarios para rectificar y filtrar los diferentes voltajes que debe proveer la fuente además de los circuitos para controlar y regular el funcionamiento de la misma. Pueden apreciar los cables rojos, negros, etc., de los diferentes voltajes de salida de la fuente. Les comento lo que por expe riencia generalmente he debido cambiar, siempre y cuando, las mediciones dieran lecturas contrarias a las especificaciones técnicas de cada componentes y de acuerdo a los síntomas de la fuente tanto desde el primario, como del secundario.

Primario:

Fusible (1) quemadoPrevio a cambiarlo revisar con el multímetro, el puente rectificador, verificar cortos en los diodos (lectura cero), para ello conectar el tester probando en todos los sentidos entre las dos “patas” de las cuatro que tiene, si es un puente de cuatro diodos, o bien cada uno de ellos si se trata de diodos individuales.Si están en corto o con diferencias en las mediciones, cambiarlos.Luego seguir con los transistores, sin desoldarlos, no deben indicar nunca “corto” y siempre las mismas medicio nes entre ellos, o sea colector con base lo mismo que el colector con la base del otro. Cambiarlos si presentan fugas.

Luego hay un conjunto de pares de resistencias, capacitores electrolíticos y diodos (2) o sea 2 resistencias de 2.2 o 1.5 ohm, 2 diodos 1N4140, 2 capacitores electrolíticos de 10 uF, etc inclusive los condensadores grandes, normalmente de 220 uF x 200 volts o similares.Cada uno de ellos va conectado de la misma manera a uno y otro transistor, quiere decir que al medir en el mismo sentido con las puntas del multímetro en cada uno de ellos, las mediciones debe ser exactamente iguales. En caso contrario, sacar el componente afuera y medirlo, para ello se puede desoldar solo la “pata” de más fácil de acceso y hacer la medición.Ese es todo el misterio del área primaria y se deben hacer esas mediciones, si o si, ya que cualquier componente que este en corto en esa área dañaría los transistores y seria un ciclo de nunca acabar.

Fusible sano:

Igual al procedimiento anterior. Normalmente no se quema el fusible, sí, se “abre” uno de los componentes como los transistores por ejemplo. Algunas veces si la fuente trabaja intermitente, especialmente en frío, no arranca o lo hace luego de varios intentos de prenderla y apagarla, es por lo general, que los diodos (3)1 N4140 o similares tienen fuga o los capacitores pequeños están casi “secos”.

Secundario:

En el secundario del transformador (4) pequeño hay generalmente pares de transistores, diodos 1N4140, y capacitores pequeños a los que hay que desconectar y verificar “fugas” o “cortos” al igual que del área primaria. He encontrado, en ocasiones, que los transistores pequeños, siguiendo el orden de sus característica con el multímetro, parecen estar bien pero resulta que en ambos no debería haber resiste ncia entre el colector y el emisor y sin embargo haciendo pulsos con las puntas del prueba entre los patitas mencionadas resulta que el multímetro marcaba fugazmente fuga muy alta. Al reemplazarlos las fuentes encendieron sin problemas en frío.

Verificar si no hay cortocircuito en cada una de las salidas de los cables rojo/amarillo/azul y blanco, que corresponden a los +5 +12 -5 y –12 respectivamente de ser así seguir el circuito levantando componentes y verificándolos lo que solo puede haber es una resistencia en paralelo con las masa cable negro de entre 40/ 300 ohm, pero no un “corto” bien claro.

Por ultimo, si todo esta bien pero la placa madre no funciona o lo hace igual, revisar que no se ha pasado nada por alto.

Verificar si no hay cortocircuito en cada una de las salidas de los cables rojo/amarillo/azul y blanco, que corresponden a los +5 +12 -5 y –12 respectivamente de ser así seguir el circuito levantando componentes y verificándolos lo que solo puede haber es una resistencia en paralelo con las masa cable negro de entre 40/ 300 ohm, pero no un “corto” bien claro.

Por ultimo, si todo esta bien pero la placa madre no funciona o lo hace igual, revisar que no se ha pasado nada por alto.

Tensión de PG:

Falta lo más importante. Al final de la reparación la medición más importante de las tensiones es la tensión denominada PG, tensión de control todas las fuentes las tiene y es el cable naranja (o de otro color) que en la placa de la fuente puede o no estar identificado, pero es el cable que sobra a la salida de la fuente y no responde a ninguna de las tensiones mencionadas anteriormente.Para comprobarla, estando “cargada” la fuente con una lámpara de 12V 40W la salida de los +5V (entre el cable ro jo y uno de los cables negros), la tensión en PG debe ser igual a 5V. De no estar presente esa tensión, seguir sus conexiones y comprobar los componentes involucrados, puede haber alguna “fuga” o bien algún transistor pequeño dañado o falsos contactos.Algunas veces tuve que cambiar el CI de control, otras alguna resistencia fuera de valor o hasta uno de los capacitores pequeños en el área primaria hacia que trabajara uno solo de los transistores y las tensión de +12 estaba presente, pero no así las restantes

Diagnósticos de Fallas

1.- Si el fusible está quemado, antes de reaplazarlo por otro comenzar midiendo los diodos o el puente rectificador. Los diodos conducen corriente en 1 solo sentido. Si al invertir las puntas del ohmiómetro conducen en los dos sentidos es que están en corto y hay que reemplazarlos.

Nunca se debe soldar un alambre en lugar del fu sible, esto puede producir que la fuente se deteriore aun más.

2.- Continuamos desoldando y midiendo los transistores de conmutación de entrada de línea.

La mayoría de ellos son NPN, al medirlos recordar las junturas de base-colector o base-emisor deben conducir en 1 solo sentido, si marcan muy baja resistencia deben ser reemplazados.

En la mayoría de fuentes incluidas las ATX funcionan bien los del tipo BUT11 .

3.- Corroborar que los "filtros" o condensadores electrolíticos no estén defectuosos.

Visualmente se puede ver si derramaron aceit e, si estallaron, o(con el ohmetro) si están en cortocircuito.

4.- Existen 4 resistencias asociadas a los transistores de potencia que suelen deteriorarse, especialmente si estos se ponen en corto. Los valores varían entre las distintas marcas pero se identifican pues 2 de ella se conectan a las bases de dichos transistores y rondan en los 330k Ohms mientras que las otras dos son de aproximadamente 2,2 Ohms y se conectan a los emisores de los transistores.

5.- El "arranque" de la fuente se obtiene por un condensador del tipo poliester en serie con el transformador de entrada y una resistencia de aproximadamente 10 Ohms. Si se abre alguno de estos componentes la fuente no "arranca".

6.- ATENCION: Al momento de probar la fuente, ya que estas funcionan directamente con tensión de línea, es recomendable conectarla con un transformador aislador de línea del tipo 220v-220v o 110v-110v. Esto evitara riesgos innecesarios y peligro de electrocución. También se puede conectar una lámpara en serie de 100w por si existe algún cortocircuito.

Otra observación: si la fuente arranca y co mo a la media hora se paga solita es posible que el fan cooler (abanico ) de la fuente puede que este funcionando mal o este dañado remplácelo o lubríquelo si es alta de lubricación.

1.- Si el fusible está quemado, antes de reaplazarlo por otro comenzar midiendo los diodos o el puente rectificador. Los diodos conducen corriente en 1 solo sentido. Si al invertir las puntas del ohmiómetro conducen en los dos sentidos es que están en corto y hay que reemplazarlos.

Nunca se debe soldar un alambre en lugar del fu sible, esto puede producir que la fuente se deteriore aun más.

2.- Continuamos desoldando y midiendo los transistores de conmutación de entrada de línea.

La mayoría de ellos son NPN, al medirlos recordar las junturas de base-colector o base-emisor deben conducir en 1 solo sentido, si marcan muy baja resistencia deben ser reemplazados.

En la mayoría de fuentes incluidas las ATX funcionan bien los del tipo BUT11 .

3.- Corroborar que los "filtros" o condensadores electrolíticos no estén defectuosos.

Visualmente se puede ver si derramaron aceit e, si estallaron, o(con el ohmetro) si están en cortocircuito.

4.- Existen 4 resistencias asociadas a los transistores de potencia que suelen deteriorarse, especialmente si estos se ponen en corto. Los valores varían entre las distintas marcas pero se identifican pues 2 de ella se conectan a las bases de dichos transistores y rondan en los 330k Ohms mientras que las otras dos son de aproximadamente 2,2 Ohms y se conectan a los emisores de los transistores.

5.- El "arranque" de la fuente se obtiene por un condensador del tipo poliester en serie con el transformador de entrada y una resistencia de aproximadamente 10 Ohms. Si se abre alguno de estos componentes la fuente no "arranca".

6.- ATENCION: Al momento de probar la fuente, ya que estas funcionan directamente con tensión de línea, es recomendable conectarla con un transformador aislador de línea del tipo 220v-220v o 110v-110v. Esto evitara riesgos innecesarios y peligro de electrocución. También se puede conectar una lámpara en serie de 100w por si existe algún cortocircuito.

Otra observación: si la fuente arranca y co mo a la media hora se paga solita es posible que el fan cooler (abanico ) de la fuente puede que este funcionando mal o este dañado remplácelo o lubríquelo si es alta de lubricación.

Nota: Para probar si la fuente funciona bien les voy a decir un truco buscar el conector grande de 20 o 24 pines que alimentan la tarjeta madre y allí con este conector desconectado de la tarjeta hacer un puente entre el cable verde y el negro y la fuente arranca en frió y probar si todos los conectores tienen voltaje.

7.- Las fuentes ATX necesitan un pulso de arranque para iniciar. Se puede conectar la alimentación a la Mother Board sin necesidad de conectar el resto de los elementos como disqueteras, rígidos, etc. Pero esto solo se hará después de haber comprobado que la fuente no esta en corto, con el procedimiento del punto 6.

8.- Si después de aplicar estos procedimientos sigue sin funcionar ya seria necesario comprobar el oscilador y para ello se debe contar por lo menos con un osciloscopio de 20 Mhz. También la inversión de tiempo y el costo de la fuente nos harán decidir si seguir adelante.

Los integrados moduladores de pulsos de las mayoría de fuentes están en los manuales de circuito tipo el ECG de Philips o similares.

Se comienza por verificar la alimentación de dicho integrado y las tensiones en las distintas patas.

También se pueden verificar "en frío"(es decir sin estar conectada la fuente) que no halla diodos en corto.

En estas fuentes suelen utilizarse diodos del tipo 1N4148 de baja señal que suelen estropearse con facilidad (se miden con el ohmetro) y diodos zener que suelen ponerse en corto si se cambio accidentalmente la tensión de alimentación de la fuente.

En la mayoría de fuentes hay rectificadores integrados que físicamente se parecen a los transistores pero internamente son solo 2 diodos. Se pueden retirar y medirlos fuera del circuito pues el transformador con el cual trabajan hará parecer, al medirlos, que están en corto.

Conclusión:

Siguiendo estos pasos he reparado decenas de fuentes de PC. Espero que esta información sea de utilidad especialmente para los principiantes, pues los técnicos experimentados conocen sobradamente estos procedimientos. Nunca conseguí diagramas de fuentes de PC por ello tuve que arreglarme con los manuales de reemplazos de transistores y CI.

Es prudente ser pacientes al desoldar y soldar elementos a fin de no "destrozar" el circuito impreso.

Recalco la necesidad de ser muy cuidadoso ya que estas fuentes trabajan directamente con tensión de línea y si no se es precavido pueden provocar accidentes mortales. Lo mas seguro en trabajar con transformadores aisladores de línea

Nota: para probar si la fuente funciona bien les voy a decir un truco buscar el conector grande de 20 o 24 pines que alimentan la tarjeta madre y allí con este conector desconectado de la tarjeta hacer un puente entre el cable verde y el negro y la fuente arranca en frió y probar si todos los conectores tienen voltaje. Espero toda esta informacion le sirva para sus futuras reparaciones.

8.- Si después de aplicar estos procedimientos sigue sin funcionar ya seria necesario comprobar el oscilador y para ello se debe contar por lo menos con un osciloscopio de 20 Mhz. También la inversión de tiempo y el costo de la fuente nos harán decidir si seguir adelante.

Los integrados moduladores de pulsos de las mayoría de fuentes están en los manuales de circuito tipo el ECG de Philips o similares.

Se comienza por verificar la alimentación de dicho integrado y las tensiones en las distintas patas.

También se pueden verificar "en frío"(es decir sin estar conectada la fuente) que no halla diodos en corto.

En estas fuentes suelen utilizarse diodos del tipo 1N4148 de baja señal que suelen estropearse con facilidad (se miden con el ohmetro) y diodos zener que suelen ponerse en corto si se cambio accidentalmente la tensión de alimentación de la fuente.

En la mayoría de fuentes hay rectificadores integrados que físicamente se parecen a los transistores pero internamente son solo 2 diodos. Se pueden retirar y medirlos fuera del circuito pues el transformador con el cual trabajan hará parecer, al medirlos, que están en corto.

Conclusión:

Siguiendo estos pasos he reparado decenas de fuentes de PC. Espero que esta información sea de utilidad especialmente para los principiantes, pues los técnicos experimentados conocen sobradamente estos procedimientos. Nunca conseguí diagramas de fuentes de PC por ello tuve que arreglarme con los manuales de reemplazos de transistores y CI.

Es prudente ser pacientes al desoldar y soldar elementos a fin de no "destrozar" el circuito impreso.

Recalco la necesidad de ser muy cuidadoso ya que estas fuentes trabajan directamente con tensión de línea y si no se es precavido pueden provocar accidentes mortales. Lo mas seguro en trabajar con transformadores aisladores de línea

Nota: para probar si la fuente funciona bien les voy a decir un truco buscar el conector grande de 20 o 24 pines que alimentan la tarjeta madre y allí con este conector desconectado de la tarjeta hacer un puente entre el cable verde y el negro y la fuente arranca en frió y probar si todos los conectores tienen voltaje. Espero toda esta informacion le sirva para sus futuras reparaciones.